BUUCTF练习

本文最后更新于:1 年前

金三胖

题解:

看到动图,想到stegsolve,用Frame Browser逐帖分析,得到flag。

1 | |

二维码

题解:

用二维码解码器解码得到 secret is here,提交上去,

发现flag错误,看来这不是flag,根据流程,先参看图片属性,

并没有什么内容,再用010edit,也没有什么信息,用stegsolve,

也没发现,最后用VMware,binwalk分离,得到一个ZIP压缩包,

打开发现4num,密码应该是4位数的数字,用暴力破解,得到密码为:7639 ,打开得到flag。

1 | |

你竟然赶我走

题解:

打开查看属性,没什么有用的信息,用notepad++打开,搜索flag,得到flag。

1 | |

N种方法解决

题解

** 下载发现是exe的文件,无法打开,用010editor打开,发现是一串base64的编码组成的图片,用图片base64解码得到一张图片,扫描二维码得到flag。**

1 | |

大白

题解:

由提示可知,需要修改图片的高度,用010editor打开,在网上查询宽度和高度的位置,这两个位置调大一点。

得到flag

1 | |

基础破解

题解:

由提示可知,这是个4位数字组成的密码,用ARCHPR直接破解,得到密码

2563 ,解压文件得到一个base64的编码,解码得到flag。

1 | |

乌镇峰会种图

题解:

下载文件得到一个图片,用notepad++打开,搜索flag,得到flag在最后一行。

1 | |

文件中的秘密

题解:

下载得到一张图片,查看图片信息,在备注中得到flag。

1 | |

wireshark

题解:

由名字可得,这是一个流量分析题,用wireshark工具,管理员密码一般用POST请求,查找http.request.method==POST,追踪TCP流,得到flag。

1 | |

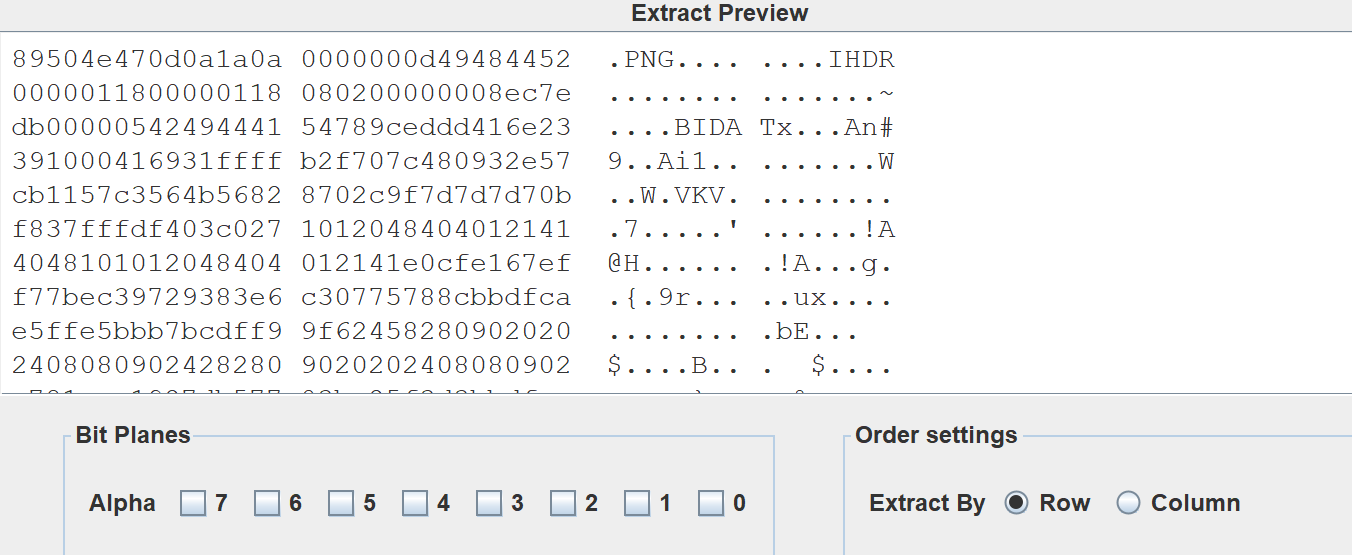

LSB

题解:

由题目可知,这是LSB隐写,用stegsolve打开,选通道0,发现是一张PNG图片,储存得到二维码,扫描得到flag

1 | |

RAR

题解:

由提示可知,直接用archpr破解,得到4位数密码8795,输入打开文件得到flag

1 | |

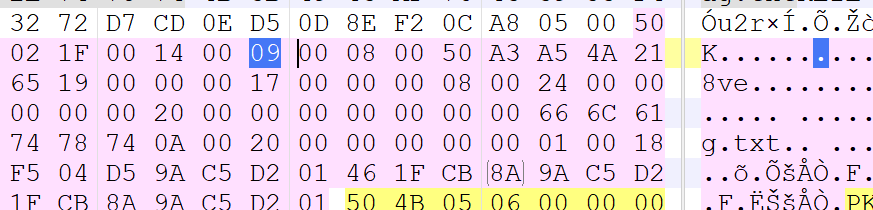

zip伪加密

题解:

由名字可知,这是伪加密,查询伪加密的知识点,把09 改为00,打开文件得到flag

1 | |

qr

题解:

下载得到一张二维码,扫描得到flag

1 | |

被嗅探的流量

题解:

** 传输数据一般用POST,直接搜索 http.request.method==POST,追踪TCP流,查询flag,得到flag**

1 | |

镜子里面的世界

题解:

用stegsolve打开,通道都选0,得到flag

1 | |

ningen

题解:

下载给一张图片,却提示有4位数密码,想到里面应该隐藏的有文件,用VMware分离文件,得到一个文件,里面有一个压缩包,需要密码,用archpr得到密码8368,打开得到flag

1 | |

小明的保险箱

题解:

由题目可知,里面有隐藏的文件,用VMWare中的binwalk分离,得到一个压缩包再用archpr破解密码 7869,得到flag

1 | |

爱因斯坦

题解:

查看属性,详细信息,备注中有个 this_is_not_password ,这应该是个钥匙,那就要有文件,用VMWare binwalk分离,打开文件,输入密码得到flag

1 | |

easycap

题解:

根据文件格式可知,这是一个文件分析题,用wireshark打开,直接追踪TCP流,打开得到flag

1 | |

隐藏的钥匙

题解:

用notepad++打开,搜索flag,得到一个base64编码的flag,base解码,得到flag

1 | |

另外一个世界

题解:

用notepad++打开,拉到最后一行,看到01组成的数字,用二进制转换为16进制,得到flag

1 | |

神秘龙卷风

题解:

由提示可知,该文件密码为4位数的密码,用archpr破解,得到密码 5463,打开文件,为+>.组成的字符串,查询编码可知,该编码为brainfuck编码,解码得到flag

1 | |

FLAG

题解:

用stegsolve打开,都选通道0,发现是个zip形式文件,保存,解压,里面有一个1文件,用notepad++打开发现是个ELF文件,查询可知,用IDA打开,得到flag

1 | |

假如给我三天光明

题解:

下载文件后,得到一张图片和一个压缩包,压缩包里面含有文件,但是有密码,图片里根据信息提示,假如给我三天光明,看着像盲文,对比盲文表得到密码:kmdonowg,打开压缩包,用audacity打开,看着长短的音频,有点像摩斯密码,翻译为摩斯密码得到flag:CTFWPEI08732?23DZ

1 | |

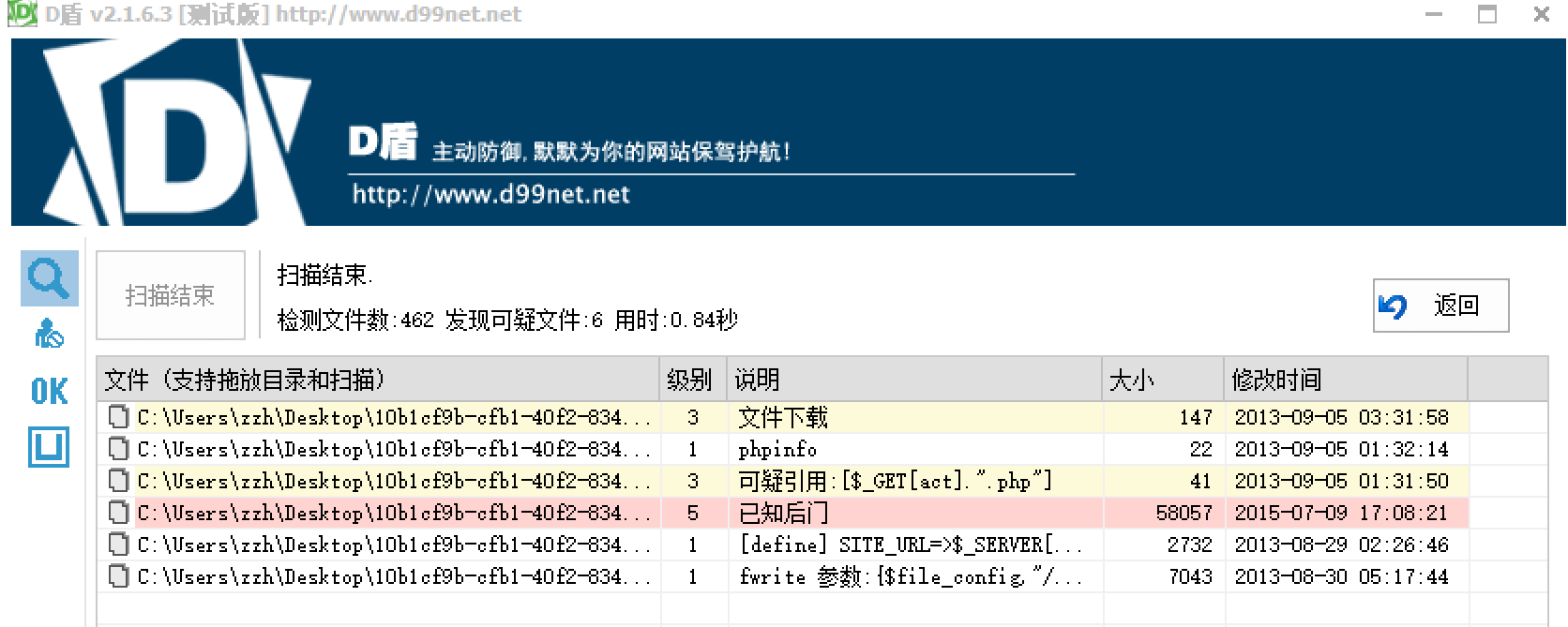

后门查杀

题解:

下载文件,得到很多东西,这个webshell之前没了解过,不太会,在网上看大佬的题解,说用D盾,下了个D盾,文件拖进去,扫描一下,标红的右键查看文件,得到MD5加密的flag

1 | |

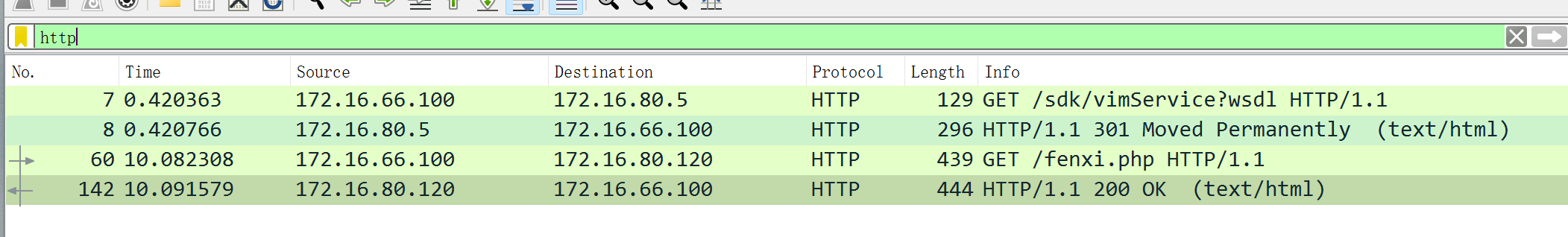

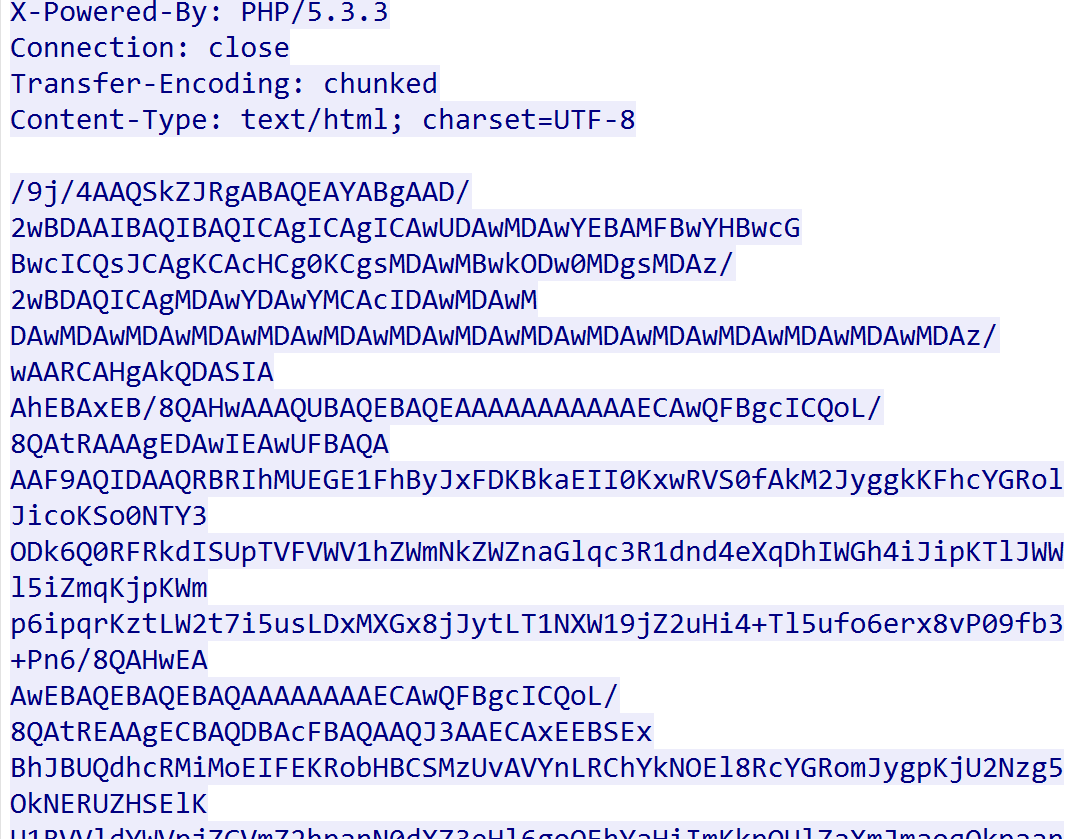

数据包中的线索

题解:

下载文件,得到一个pcapng文件,用wireshark打开,过滤http,追踪最后一个文件,得到base64编码,解码得到一张图片,图片里有flag

1 | |

荷兰宽带数据泄露

题解:

下载文件后,得到一个bin文件,这个文件没见过,在网上查询可知,用RouterPassView打开,数据泄露,应该是账号密码泄露,查询密码,输入不对,又试试账号,输入正确,得到flag

1 | |

来首歌吧

题解:

下载文件后,得到一个音乐文件,用audacity打开,放大之后,有长长短短的线条,很规律,盲猜是摩斯密码,输入破解得到flag

1 | |

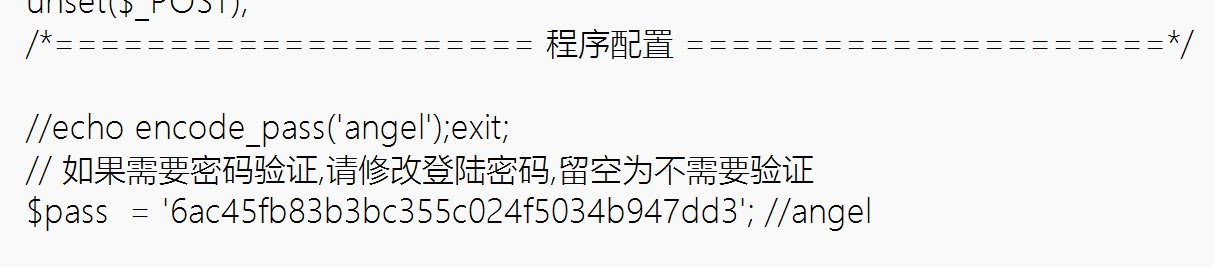

webshell后门

题解:

下载文件后,得到很多文件,又是webshell后门,用D盾打开,查看文件,发现第一个文件有password,提交直接对了。。。

1 | |

面具下的flag

题解:

下载文件后,得到一张图片,查看信息属性,没有什么有用的信息,拖入winhex里,发现里面有隐藏的压缩文件,用虚拟机分离文件,得到一个vmdk的文件,没见过

1 | |